五亿请求暴击!当 BT 客户端半夜疯狂@我

/ 4 min read

Table of Contents

众所周知本狼是 WolfWolf Inc.的年度最佳员工,某天半夜突然被云监控的夺命连环 call 惊醒——内存飙到 90%!揉着眼睛打开 Cloudflare 一看,好家伙,200M 请求量直接让我从狼窝里弹射起步!

0x00 事情起由

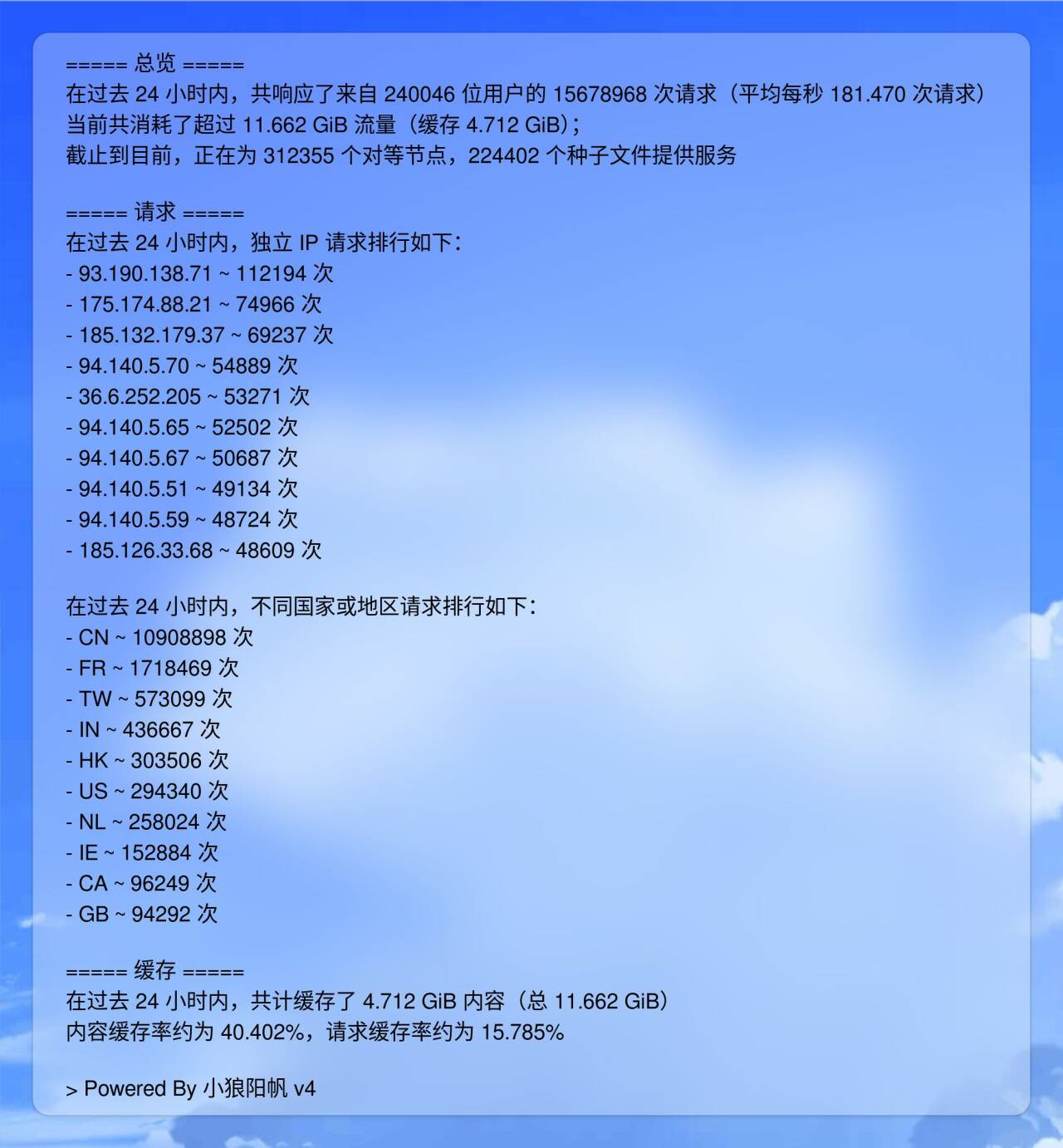

事情要从三天前的诡异折线图说起,先给大家表演个血压拉满:

2 月 20 日:乖巧.jpg

2 月 20 日:乖巧.jpg

2 月 21 日:这个波动…我真没看到

2 月 21 日:这个波动…我真没看到

2 月 22 日早八:垂死病中惊坐起,请求竟有五亿七!

2 月 22 日早八:垂死病中惊坐起,请求竟有五亿七!

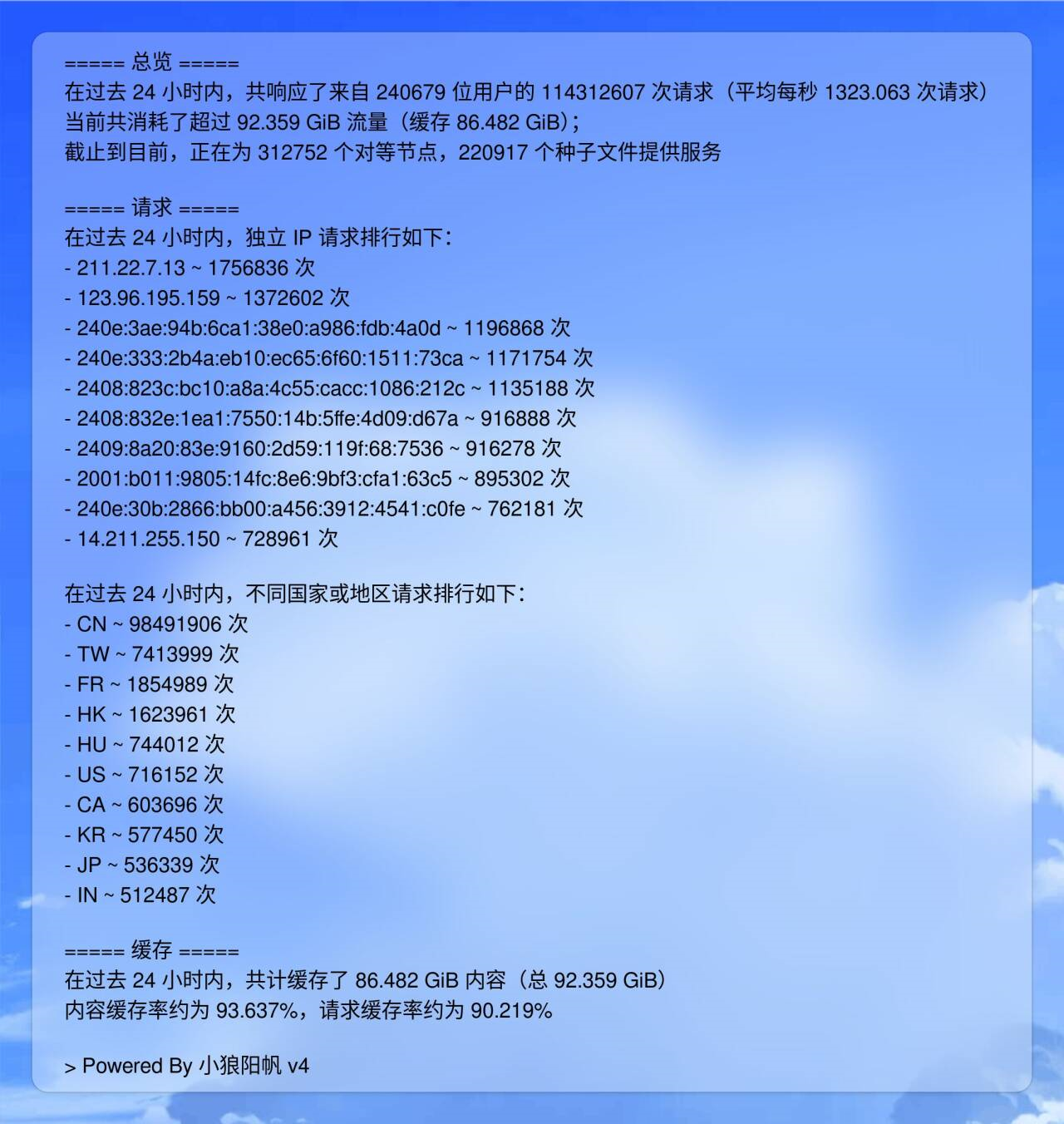

0x01 后端:我躺平了

抄起键盘冲进后台监控,结果…就这??

后端服务:你们打你们的,我继续睡会

后端服务:你们打你们的,我继续睡会

0x02 CDN:我依旧坚挺

检查 Cloudflare Dashboard,发现这些流量有一个共同特征就是 User-Agent 为 BTSP/3605,这玩意年纪可能比在座各位的 GitHub 账号还大(因为他出现在了这一篇 2015 年的文章里,目前搜索引擎也只能搜索到这个以及一个 v2ex 的抱怨)

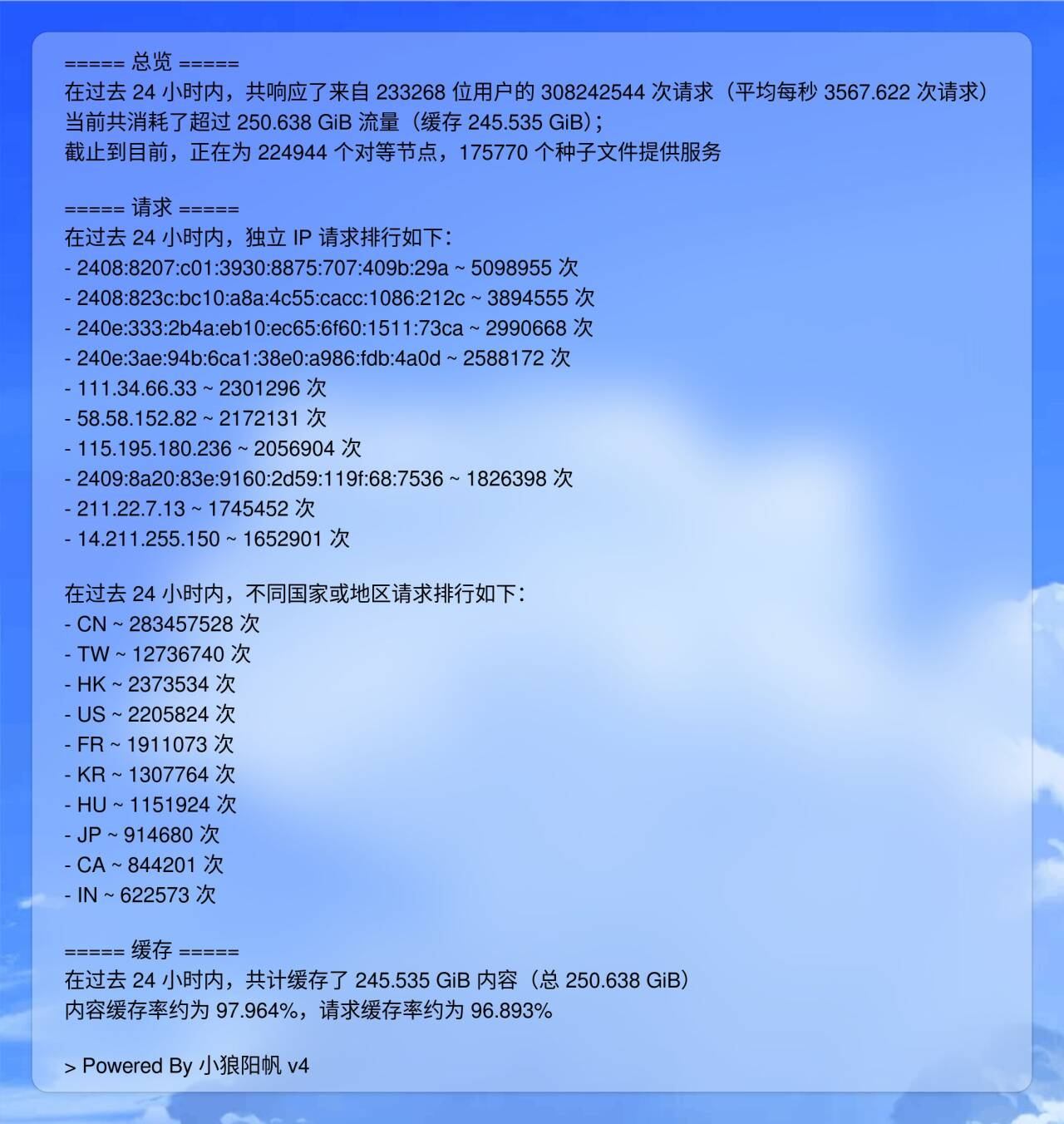

0x03 尝试溯源

BTSP/3605 是什么软件的?问遍 ChatGPT/DeepSeek/文心一言,AI 三连:“我不知道啊.jpg”。最后在某个 UA 考古网站发现真相——这居然是 BitTorrent 客户端的祖传 UA!敢情是全网 BT Client 在搞团建??

最骚的是,Cloudflare 把这些请求 301 重定向到 HTTPS 后,客户端们居然集体懵逼:“我是谁?我在哪?要不…再试一次?“(于是开始了 48 小时的反复仰卧起坐)

阳帆の AQ 日常:👉 如果你对云服务器、CDN 等感兴趣或者单纯喜欢阳帆,欢迎加入阳帆の南极洲日常群,交流极寒之地的所见所闻。

0x04 未来展望

事后我们连夜搞了几个大动作:

- 给 OpenObserve 日志系统磕了个头(终于不用在 GB 级日志里 grep 到眼瞎)

- 完善了 Cloudflare 大流量自动封禁程序,配置了全新的速率限制规则(虽然我觉得没什么用)

据我猜测具体操作细节应该很快会在 liuzhen932 的小窝 上发布。

0x05 后记

本次事故最大收获:当监控告警响起时,最好先检查是不是客户端们在集体返祖_(:з」∠)_

最后友情提示:看到 BTSP/3605 请直接开香槟,毕竟能亲眼见到活化石的机会…可不多了(战术后仰)

人机验证:请刷新页面以加载评论区